笔者从一般网站系统默认的后台路径入手,经过几次测试最终确认该企业网站的后台管理地址为:http://www.*.com/admin/Login.asp(图1)

笔者首先测试前一段时间N多网站暴露的万能密码漏洞,在用户名及密码框中输入'or'='or',然后填入随机的验证码进行登陆,自动跳转到错误页面提示“用户名或密码错误!”证实该登陆后台不存在此漏洞。(图2)

万能密码失败,决定试试默认登录用户名及密码,毕竟很多人都逃不过社会工程学的预言。于是在用户名及密码框中输入admin,填入随机验证码登陆成功进入网站后台。(图3)

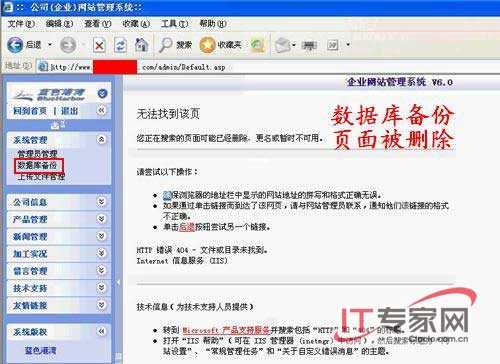

通过对后台的浏览发现功能比较强大,特别是有备受攻击者青睐的“数据库备份”功能。安全爱好者一定知道,通过该功能可以把一更改后缀名(一般为图像文件后缀)的asp(或php、jsp)木马通过备份更改后缀名而获得一个Webshell。但是笔者点击“数据库备份”链接显示“无法找到该页”,显而易见一定是管理员删除了该页面。(图4)

笔者又测试了“上传文件管理”功能,发现只能对上传的文件进行“复制”、“删除”等操作,利用的可能性不大。

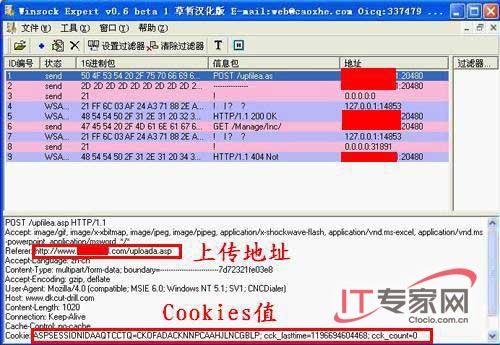

笔者发现后台有个“公司简介”功能,可以上传图片。于是决定利用该功能随便上传一个图片,同时利用Winsock Expert工具进行嗅探,以获取该网站系统的文件上传路径。运行Winsock Expert,设置对IE的该上传页面的网络传输进行监控。很容易地获得了上传页面的地址http://www.*.com/uploada.asp(图5)

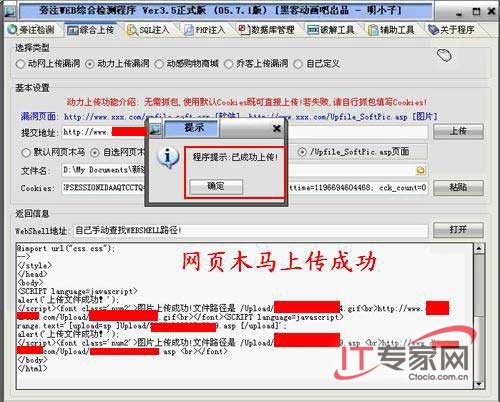

运行“明小子3.5”,在“综合上传”页面的“提交地址”中输入该上传地址,上传页面选择为“Upfile_SoftPic.asp”,然后复制Winsock Expert嗅探获得的Cookies值到“Coolies”后的框中,最后选择本地一小马(网页木马)进行上传,提示上传成功,并在下面可以看到上传的地址。(图6)

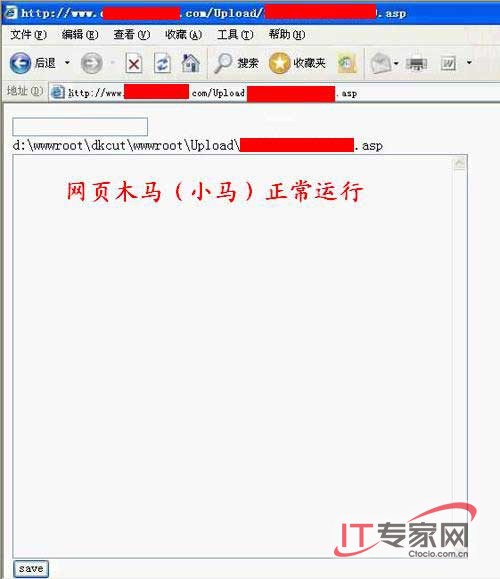

复制该路径/Upload/200805072462161.asp到http://www.*.com后组成http://www.dkcut-drill.com/Upload/200805072462161.asp,在浏览器中打开该页面,可以看见小马正常运行。(图7)

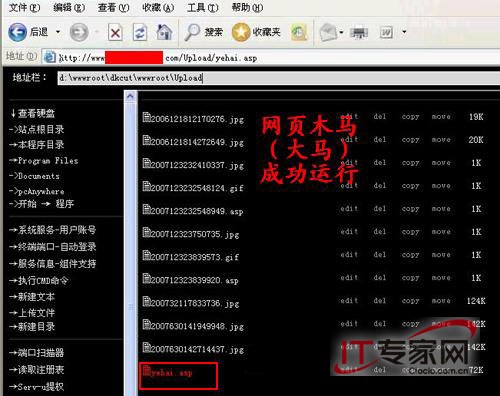

4.上传大马

接下来利用该小马上传一个功能比较齐全的大马,上传成功。在浏览器中输入该网页木马的URL地址,正常运行,输入木马登录进入网站的根目录。(图8)

5.利用思路

笔者操作该Webshell,发现可以浏览服务器的所有盘符,可以进入c:windowssystem32系统目录,在C:Program Files目录下发现了SERV-U。可见该服务的安全设置隐患很大,同时可能存在第三方软件漏洞。通过进一步的渗透提权拿下该服务器应该很容易。当然笔者的安全测试到此结束,最后给管理员留言修补漏洞后走人。

二、事后反思

对于该网站的安全检测,没有用什么高级复杂的技术轻而易举就获得了Webshell,并且拿下服务器也不在话下。这确实有些讽刺意味,一家安全企业其网站的安全性如此不堪一击,让人如何对其生成的产品报有信心呢?企业网站被挂马,被留了后门,攻击者出入无人之境,管理员的脸上挂不住,企业形象、技术实力也大打折扣。如何加固企业网站的安全,笔者提供几项打造企业网站安全的措施:

1.修改网站系统的默认用户名和密码。

2.网站系统及时的更新升级、打补丁,杜绝0day入侵。

3.网站系统的适当改造:数据库路径、管理后台路径一定要修改;删除隐患文件如install.asp、upload.asp等。

4.操作系统系统平台打好补丁,做好安全设置,安装杀毒软件部署防火墙等。